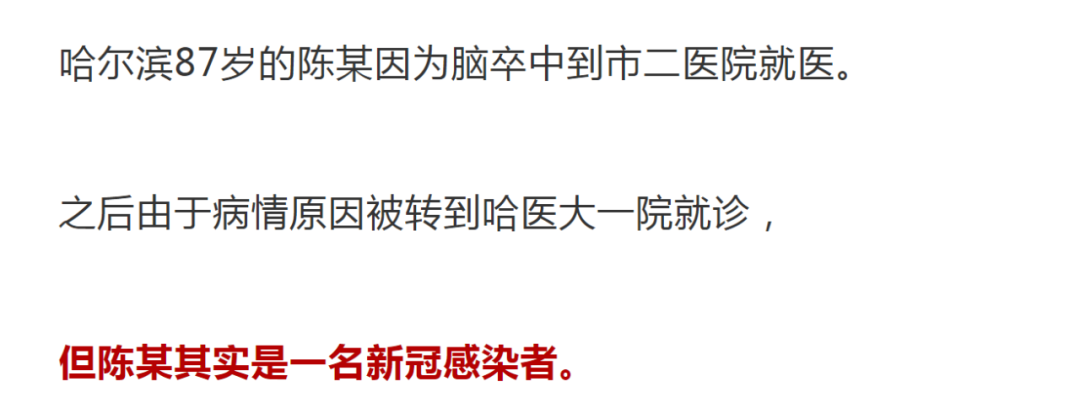

央视 315 晚会曝光数据泄露

01

数据泄露之殇

央视 3·15 晚会曝光了多个免费 WiFi 软件伪造广告链接、收集用户信息、推送弹窗广告等问题。

某实验室在测试了 20 余款号称免费 WiFi 的应用程序后发现,免费 WiFi 没用上,手机里还多了很多像牛皮癣一样的、怎么也无法卸载的应用程序,这些应用程序收集你的个人信息,包括手机号、位置、行为习惯等。

不仅仅是个人信息泄露猖獗,近年来,企业数据信息泄露事件也同样频发,企业数据安全岌岌可危。

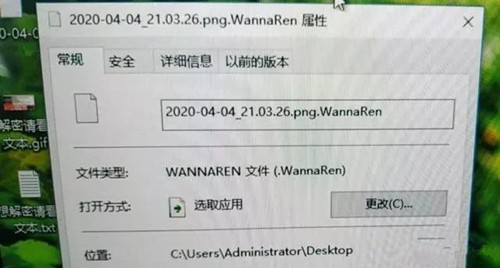

2021 年 3 月,宏碁遭遇 REvil 勒索软件攻击,对方开出了赎金 5000 万美元。根据该组织公布的截图,入侵的数据包括财务电子表格、银行结余、往来信息等文档。

2021 年 4 月,Facebook 被曝有 5.33 亿用户数据遭泄露,涉及 106 个国家和地区,泄露的信息包括用户手机号码、名字、位置、出生年月日、电子邮件地址等。

2021 年 12 月,Apache 开源项目 Log4j 的远程代码执行漏洞细节被公开,漏洞爆发 72 小时后,仅 CPR 传感器捕捉到利用该漏洞尝试攻击的行为就已超过 83 万次。

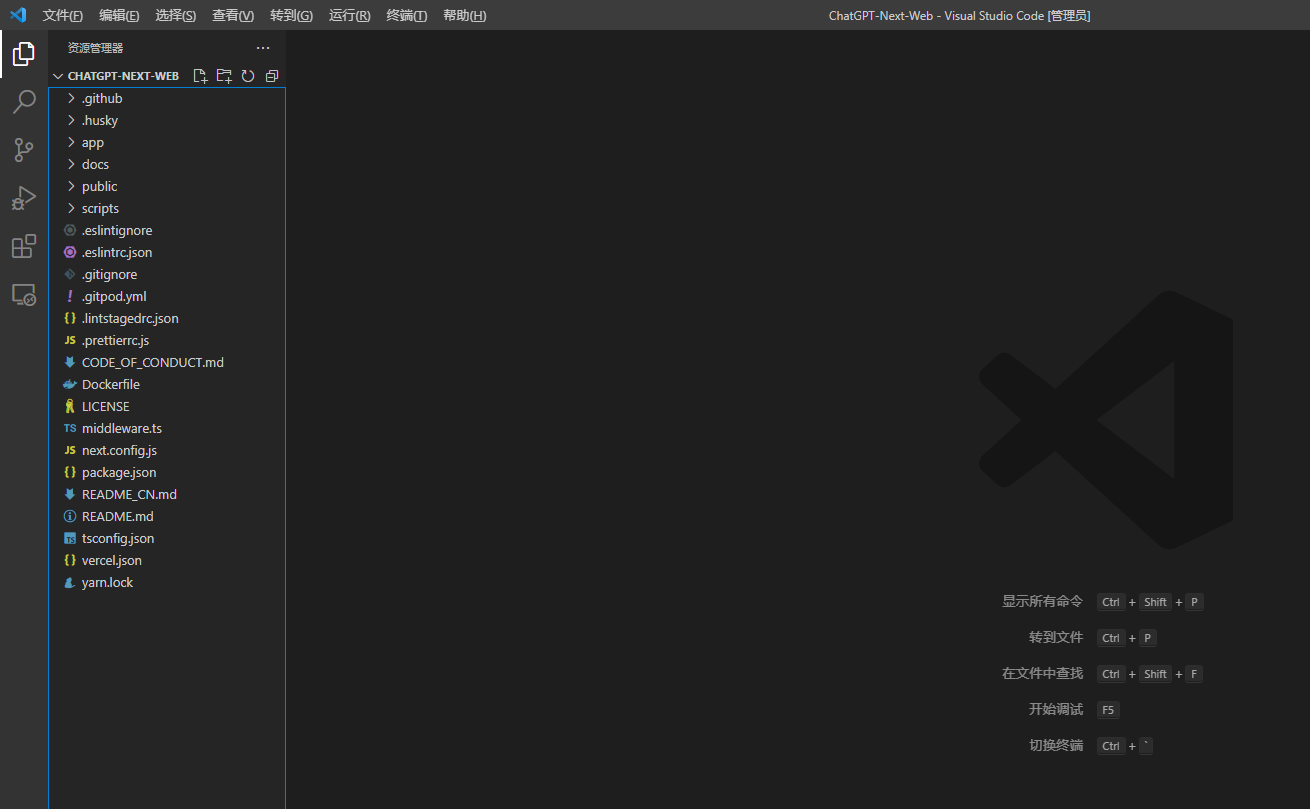

2022 年 2 月,京东到家程序员试用期被劝退,在离职当天,私自将即将上线的京东到家平台系统代码全部删除,被判处 10 个月有期徒刑。

数据的泄露,对企业造成的损失无法估量。

根据 IBM 安全公司第 17 届年度《数据泄露成本报告》(该研究在 2020 年 5 月至 2021 年 3 月期间考察了全球 500 家机构),数据泄露的平均成本已超过 420 万美元,同比增长 10%。

2021 年 9月,《中华人民共和国数据安全法》和《关键信息基础设施安全保护条例》正式施行;2021 年 11 月《个人信息保护法》紧随其后。

随着一系列律法的出台,我国在网络与信息安全领域的法律法规进一步完善,数据安全行业也走上了风口浪尖。

过去基于利用个人隐私数据而生存的企业,将迎来史无前例的严格监管,而包括数据安全在内的整个安全行业,将更加凸显其市场环境中的竞争力。

01

五步,实现无边界安全

仅仅有法律保护是远远不够的,打铁还需自身硬。

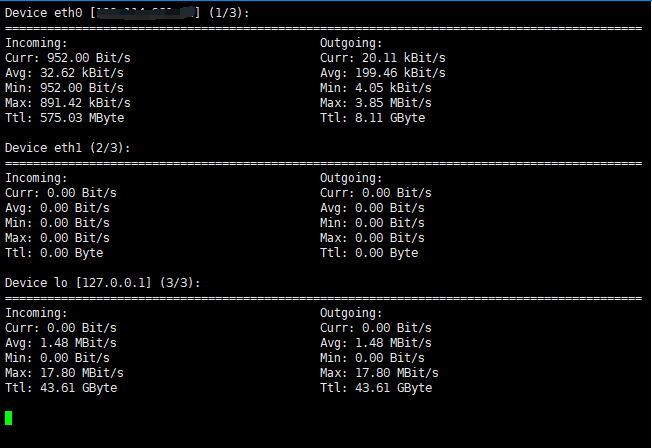

随着科技的发展,如今越来越多的企业采用移动和云技术;与此同时,越来越多的工作在企业安全网络之外完成,企业的敏感资产不再有一堵围墙——员工、合作伙伴和供应商都可以跨越传统边界,访问企业数据。

安全领域的这种转变导致了零信任模型的诞生。Gartner 在其 2017 年的 CARTA 框架中强调:零信任不仅需要更加关注入口的认证和授权,还要通过自适应的、基于风险的评估来识别潜在访问威胁。

「零信任」的策略就是「不相信任何人」,除非明确接入者身份,否则将无法通过验证,进行下一步操作,Authing 正是零信任安全体系下身份安全基础设施的产品实现。

通过对数据安全监管等技术的研究, Authing 提升了针对违法数据流动等安全隐患的监测发现与处理能力,采用全局 MFA 提升整体的安全性。

Authing 多因素认证赋能 Authing 应用,即刻提升应用认证与访问安全等级。 Authing 可提供包括手机令牌、短信/邮箱验证码、兼容第三方身份验证器、生物识别、图形锁、小程序认证等多种认证方式,提高企业身份安全性。

Authing CTO 尚斯年在“ ISC 2021 第九届互联网安全大会”的主题演讲——《以身份为基石的零信任网络,让互联网不再有隐秘的角落》中提到了企业建立无边界零信任网络的五个方法。

01. 在用户身份中建立信任

第一步,将 MFA 部署到所有应用程序和用户设备中。 部署完成后,您会得到一份完整的用户和设备列表,对接下来的步骤很有帮助。

虽然部署 MFA 是一个可以让用户轻松过渡到零信任模式的很好方式,但同时也会产生一些挑战,比如管理员需要时间来适应无边界安全的理念,用户也需要时间来习惯每次登录时所采取的额外安全措施。

02. 用户设备和行为可视化

已经有了一套系统来确定是否信任用户的身份后,接下来要做的就是:了解他们访问应用程序的设备。

这一步的核心是:创建并维护企业和个人所有设备的列表。 这个步骤可以让您看到所有相关设备的运行情况,也能帮助您捕捉到有关这些设备安全性的关键信息,帮助您预知与用户和设备相关的安全⻛险,做好应急预案。

03. 确保用户设备的可信度

第三步, 您将定义和审查端点设备的特征,并在每次登录过程中进行交叉验证。

例如,许多企业使用零信任模型,会以两种关键方式,建立设备的可信度:

确认它曾被授予过访问权限

强制要求它满足安全规定(如限制设备操作系统的最低版本等)

另外,了解设备是否由企业管理也很重要。

为了提高系统安全性,用户和设备的 "可信度判定 "需在用户访问该应用程序之前。例如,如果用户拥有正确的凭证,但试图用邮箱登录一个不符合其企业规定的应用程序, 就会被拒绝访问。

这套策略也被叫做 PBAC(基于策略的权限控制)。

04. 执行基于风险的自适应的访问策略

接下来,需要创建与用户和设备双重相关的安全策略。

例如,如果一个用户在上午 9 点从家里登录公司系统,检查电子邮件,这可以被认为是远程工作的典型行为,可以被授权访问。但如果同一个用户在周末登录,并在 Salesforce 中检查他们以前没有访问过的客户数据,这就可以被定义为异常登录行为,基于风险的模型可以捕捉到这一点。

但是,这种验证也并不绝对。这是因为与用户及其设备相关的⻛险,可能会发生动态变化。例如,用户的设备软件未更新到最新版本,导致登录异常。所以,企业的访问策略也必须不断调整,以适应不断变化的客观条件,并将风险控制在可接受范围内。

05. 安全连接所有应用

一旦用户验证了自己的身份和设备的有效性,并且验证了用户—设备策略,就可以在其设备和企业的应用程序之间建立安全连接。

安全连接的建立需要企业将零信任模型推广到最高⻛险的应用程序。企业可以从最重要的程序开始推广,然后逐级下降。需要注意的是,与应用程序的连接并不是根据访问来源的网络来推断是否信任,而是通过验证用户和设备的登录行为,判断是否值得信任。

来源:CSDN Authing